https 란?

HTTP와 HTTPS의 차이

HTTP란 HyperText Transfer Protocol의 약자로써, 풀어서 설명하면 하이퍼텍스트(HyperText)를 전송(Transfer)하기 위해 사용되는 통신 규약(Protocol)이다. 즉, 인터넷에서 HTML과 같은 문서를 사용자 컴퓨터에 설치된 웹 브라우저가 웹 서버에 요청할 때의 규칙이라고 할 수 있다.

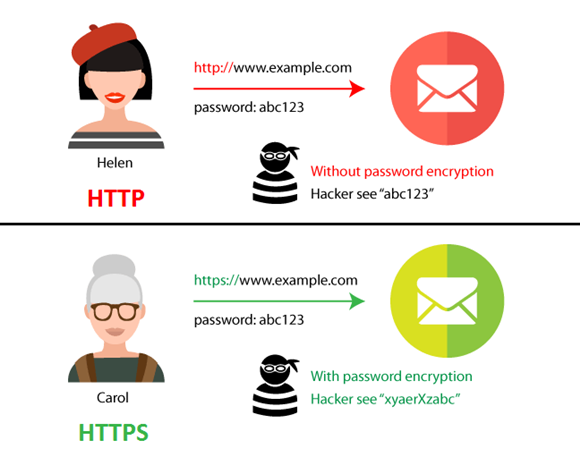

HTTP 서버는 기본 포트인 80번 포트에서 서비스 대기 중이며, 클라이언트(웹 브라우저)가 TCP 80 포트를 사용해 연결하면 서버는 요청에 응답하면서 자료를 전송한다. HTTP는 정보를 텍스트로 주고 받기 때문에 네트워크에서 전송 신호를 인터셉트 하는 경우 원하지 않는 데이터 유출이 발생할 수 있다. 이러한 보안 취약점을 해결하기 위한 프로토콜이 HTTP에 S(Secure Socket Layer)가 추가된 HTTPS이다.

HTTPS

HTTPS는 기본 골격이나 사용 목적 등은 HTTP와 거의 동일하지만, 데이터를 주고 받는 과정에 ‘보안’ 요소가 추가되었다는 것이 가장 큰 차이점이다. HTTPS를 사용하면 서버와 클라이언트 사이의 모든 통신 내용이 암호화된다.

우리가 특정 파일에 암호를 걸 때처럼 어떤 키를 설정해서 잠금을 걸고, 풀 때에도 그것을 입력해서 푸는 것을 생각해보자. 간단하게 생각하면 웹 서버가 키 하나를 정해 페이지를 암호화해서 사용자의 웹 브라우저로 보내고, 웹 브라우저는 그 키를 이용해서 페이지를 복원하면 될 것이다. 그러나 웹 서버는 하나고 사용자는 불특정 다수이기 때문에 간단하지 않다. 그렇다고 키를 사용자들에게 막 줘버리면 아무나 암호화를 풀 수 있게 됨으로써 암호화의 의미가 없게 된다.

HTTPS는 위와 같은 상황에서 페이지를 암호화한 키가 그 페이지를 보는 특정 사용자에게만 알려지도록 한다. HTTPS는 SSL이나 TLS 프로토콜을 통해 세션 데이터를 암호화하며, 기본 TCP/IP 포트는 443이고, SSL 프로토콜 위에서 HTTPS 프로토콜이 동작한다.

TLS

Transport Layer Security의 줄임말. 과거 SSL에서 발전하며 이름이 변경 된 것이다. 하지만 아직도 SSL이란 명칭이 많이 사용되고 있다.

SSL의 동작방식

공개키 암호화 방식과 공개키의 단점을 보완한 대칭키 암호화 방식을 함께 사용한다.(공개키 방식은 느리다는 단점이 있다.)

공개키방식으로 대칭키를 전달하고, 서로 공유된 대칭키를 가지고 통신하게 된다.

공개키 방식

- A키로 암호화를 하면 B키로 복호화 할 수 있다.

- B키로 암호화를 하면 A키로 복호화 할 수 있다.

- 둘 중 하나를 비공개키(private key) 혹은 개인키라 불리며 이는 자신만 가지고 있고 공개되지 않는다.

- 나머지 하나는 공개키(public key)라 불리며 타인에게 제공한다. 공개키는 유출이 되어도 비공개키를 모르면 복호화 할 수 없기 때문에 안전하다.

대칭키 방식

- 암호화를 할 때 사용하는 비밀번호를 키(key)라고 한다. 대칭키는 동일한 키로 암호화, 복호화가 가능하다.

- 대칭키는 매번 랜덤으로 생성되어 누출되어도 다음번에 사용할 때에는 다른 키가 사용되기 때문에 안전하다.

- 공개키보다 빠르게 통신할 수 있다.

이러한 SSL방식을 적용하려면 인증서를 발급받아 서버에 적용시켜야한다. 인증서는 사용자가 접속한 서버가 우리가 의도한 서버가 맞는지를 보장하는 역할을 한다. 이러한 인증서를 발급하는 기관을 CA(Certificate authority)라고 부른다. 공인인증기관의 경우 브라우저는 미리 CA 리스트와 함께 각 CA의 공개키를 알고 있다.

그렇담 이제 순서대로 인증서 발급과정과 함께 어떤식으로 사이트가 안전하게 사용자와 통신을 하는지 알아보자

- 인터넷 사이트는 자신의 정보와 공개키를 인증기관에 제출한다.

- 인증기관은 제출된 데이터 검증절차를 거쳐 개인키로 사이트에서 제출한 정보를 암호화한다. ==> 인증서 발급

- 인증기관은 웹 브라우저에게 자신의 공개키를 제공한다.

여기까지가 인증서가 발급되는 과정이다. 사용자가 사이트에 접속할 경우 그 다음은 어떻게 될까?

- 사용자가 사이트에 접속하면 자신의 인증서를 웹 브라우저에게 보낸다.

- 웹브라우저는 미리 받았던 인증기관의 공개키로 인증서를 해독하여 검증한다. 그러면 사이트의 정보와 사이트의 공개키를 알 수 있게 된다.

- 이렇게 얻은 사이트 공개키로 대칭키를 암호화해서 다시 사이트에 보낸다.

- 사이트는 개인키로 암호문을 해독해 대칭키를 얻게 되고, 이제 대칭키로 데이터를 주고받을 수 있게 된다.

출처

[https://eun-jeong.tistory.com/27](

댓글남기기